Menjelaskan Dekripsi Bitlocker dengan Passware

Dekripsi volume atau image BitLocker cukup menantang karena berbagai opsi enkripsi yang ditawarkan BitLocker yang membutuhkan informasi berbeda untuk dekripsi.

Dekripsi volume atau image BitLocker cukup menantang karena berbagai opsi enkripsi yang ditawarkan BitLocker yang membutuhkan informasi berbeda untuk dekripsi.

Artikel ini menjelaskan proteksi BitLocker dan cara terbaik untuk mendapat data yang terdekripsi, bahkan untuk computer yang dimatikan.

Opsi Enkripsi BitLocker

Perlindungan yang bisa digunakan untuk menekripsi volume BitLocker termasuk:

1. TPM (Trusted Platform Module chip)

2. TPM+PIN

3. Startup key(pada USB drive)

4. TPM+PIN+Startup key

5. TPM+Startup key

6. Password

7. Recovery key (password angka, pada USB drive)

8. Recovery password (pada USB drive)

9. Akun Active Directory Domain Services (AD DS)

Untuk melihat daftar perlindungan yang diberikan ke sebuah volume BitLocker, ketik command berikut di command-line prompt (cmd):

manage-bde -protectors -get C:

(dimana C: adalah nama dari volume yang terenkripsi BitLocker)

Informasi detail dari untuk tiap tipe perlindungan, menurut dokumentasi Microsoft, adala sebagai berikut:

- TPM.BitLocker menggunakan TPM komputer untuk melindungi kunci enkripsi. Apabila anda menggunakan proteksi ini, user dapat mengakses drive terenkripsi selama drive tersebut terhubung dengan sistem yang menjalankan TPM dan intergritas boot sistemnya utuh. Secara umum, protesi berdasar TPM hanya bisa diasosiasikan dengan volume sistem.

- TPM+PIN. BitLocker menggunakan kombinasi dari TPM dan Personal Identification Number (PIN) dari user. Panjang sebuah pin adalah empat hingga dua puluh digit atau, apabila anda memakai opsi enhanced PINs, empat hingga dua puluh huruf, simbol, jarak, atau angka.

- Startup key. BitLocker menggunakan masukan dari perangkat memori USB yang memiliki kunci eksternal berupa file biner dengan ekstensi .BEK.

- TPM+PIN+Startup key. BitLocker menggunakan kombinasi dari TPM, PIN user, dan measukan dari perangkat memori USB yang memiliki kunci eksternal.

- TPM+Startup key. BitLocker menggunakan kombinasi TPM dan masukan dari perangkat memori USB yang memiliki kunci eksternal.

- Password. Password yang dibuat user digunakan untuk mengakses volume.

- Recovery key. Recovery key, atau disebut juga numerical password, disimpan di perangkat memori USB spesifik. Merupakan rangkaian 48 digiti yang terbagi oleh tanda strip.

- Active Directory Domain Services account. BitLocker menggunakan otentikasi domain untuk membuka data volume. Volume berisi sistem operasi tidak bisa menggunakan tipe perlindungan ini.

Semua tipe perlindungan ini mengenkripsi BitLocker Volume Master Key (VMK) untuk menghasikan Full Volume Encryption Key (FVEK), yang kemudian digunakan untuk mengenkripsi volume.

Menggunakan Memory Images untuk Dekripsi Instan dari Volume BitLocker

Apabila volume BitLocker terpasang, VMK berada di RAM. Ketika Windows menampilkan layar login user, mendandakan bahwa sistem volume BitLocker terpasang dan VMK terdapat di memori. Saat image dari live memory dibuat, Passware Kit dapat digunakan untuk mengekstrak VMK dan mendekripsi volumenya.

Ketika anda menyealakan computer yang terkonfigurasi dengan setting standar BitLocker, Windows membaca kunci enkripsi dari chip TPM, memasang drive sistem dan melanjutkan ke proses booting. Pada kasus ini, VMK berada juga di memori.

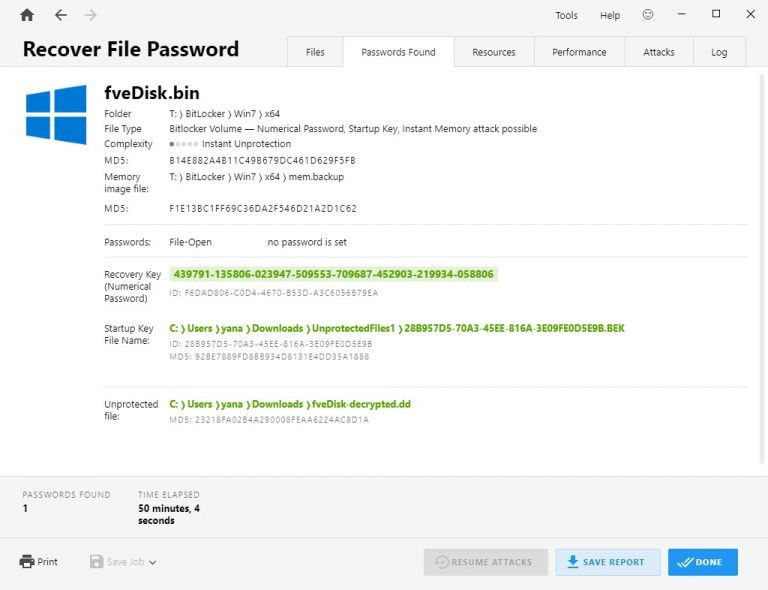

Passware kit mengekstrak VMK dari memory image (atau file hibernation), mengkonversinya ke FVEK, dan mendrikipsi volume BitLockernya. Passware juga memulihkan Recovery key dan perlindungan Startup key, apabila ada.

Rangkuman

Apabila memory image memuat VMK, volume akan terdepriksi, tanpa memperhaitkan tipe perlindungan yang dipakai untung mengenkripsi volumenya. Dengan mengekstrak VMK, menjadi mungkin untuk memulihkan perlindungannya (Recovery Key dan Startup Key).

Akan tetapi, apabila memory image tidak memuat VMK (volume tidak terpasang ketika akusisi live memory, file hibernasi sudah tertimpa, dll), volume hanya dapat didekripsi menggunakan Password protector, dengan kata lain memulihkan password original (menggunakan brute-force atau dictionary attacks).

Proses pemulihan password memakan waktu dan tergantung dari kompleksitas passwordnya, semua petunjuk mengenai passwordnya, dan hardware anda yang tersedia dapat digunakan untuk pemulihan password, seperti GPU dan kemamouan komputasi terdistribusi. Sebagai hasilnya, password original yang terpulihkan dapat digunakan untuk memasang volume BitLocker.

Untuk beberapa volume, Password mungkin tidak termasuk dari perlindungan yang digunakan dan volume mungkin diproteksi dengan perlindungan lain (contohnya Startup key atau TPM + PIN). Pada kasus ini mustahil untuk mendekripsi volume tanpa mengakuisisi memory image saat volume tersebut terppasang atau dengan file hibernasi yang didalamnya terdapat VMK.